Ciągłe doskonalenie środowisk ochrony jako remedium na dynamiczny rozwój cyberzagrożeń

Data publikacji:

28.12.2023

Wraz ze wzrostem popularności nowoczesnych technologii stosowanych w organizacjach pojawia się potrzeba rozbudowy i utrzymywania stabilnego środowiska informatycznego, które oprócz właściwej wydajności i funkcjonalności zapewni również odpowiednio wysoki poziom cyberbezpieczeństwa. Cyberbezpieczeństwo to nieustający proces rozwoju zabezpieczeń środowiska IT przed różnego rodzaju atakami zarówno w warstwie fizycznej, jak i w obszarze wirtualnym.

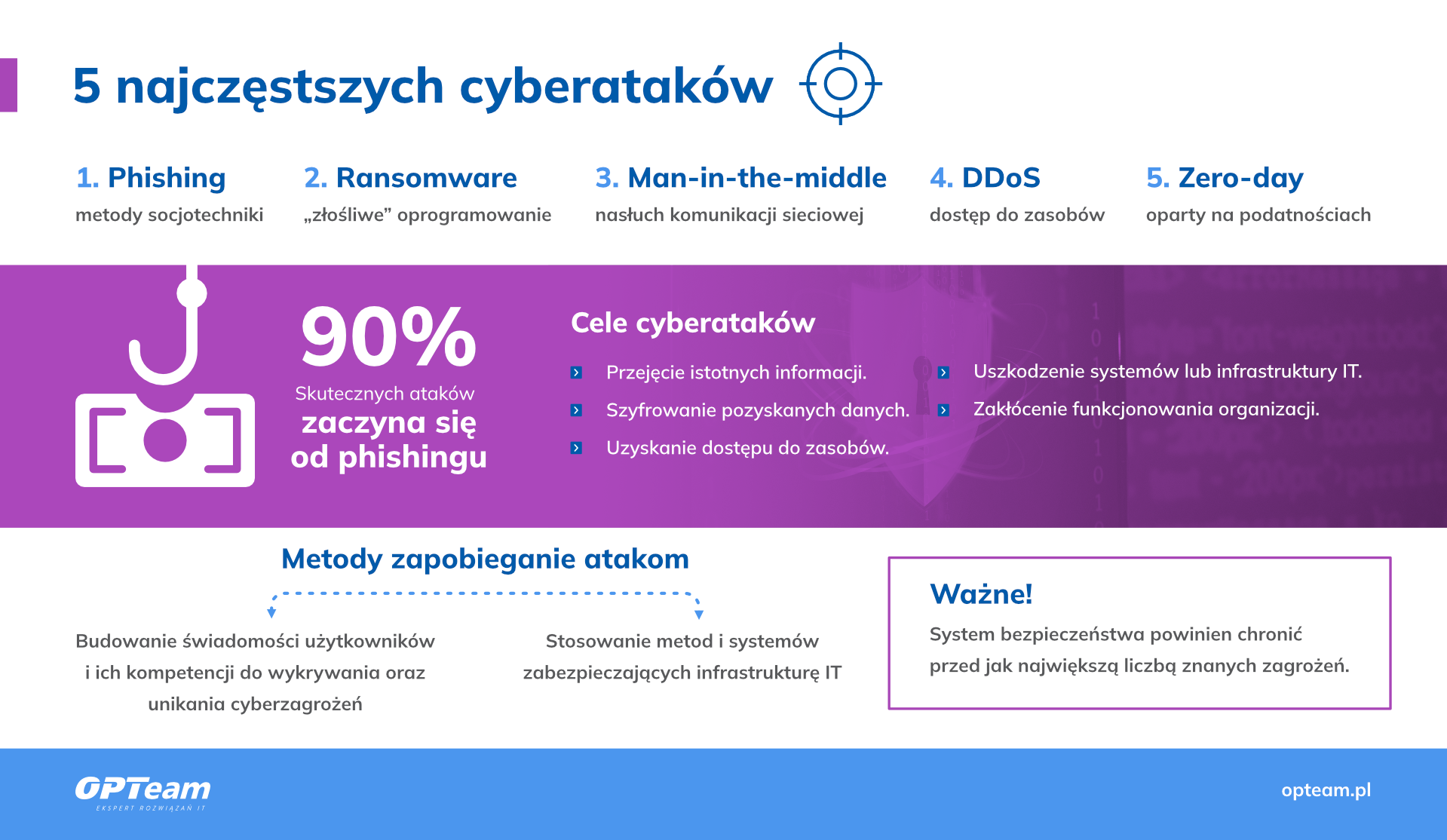

Dynamiczna ewolucja cyberzagrożeń zmusza administratorów do nieprzerwanego doskonalenia swoich systemów ochrony oraz reagowania na kolejne pojawiające się niebezpieczeństwa. Stworzenie kompleksowego systemu cyberbezpieczeństwa uwzględnia ochronę przed znanymi zagrożeniami, należy jednak mieć na uwadze, że wciąż pojawiają się nowe, nieopracowane jeszcze formy ataków, które mogą wpłynąć na integralność naszych zasobów. W efekcie należy uznać, że żaden z systemów nie będzie nigdy w 100% bezpieczny, niemniej warto oprzeć rozwój strategii ochrony o zagrożenia, które najczęściej spotykamy w cyfrowym świecie. Jakie przybierają formy i jak najlepiej przed nimi się chronić?

1. Phishing oparty na socjotechnice.

Początkowa faza niemal każdego ataku skupia się na przejęciu istotnych informacji bądź dostępu do zasobu stanowiącego obiekt docelowy hakerów. Metodyka pozyskania niezbędnych danych często bazuje na socjotechnice, a więc zbiorze czynności, których celem jest nakłonienie ofiary do dobrowolnego oddania np. poświadczeń do wewnętrznych systemów firmy. Najpopularniejszą formą ataku socjotechnicznego jest phishing, który w 2023 roku stanowił punkt początkowy niemal 90% udanych ataków. W związku z tym, tę formę ataku należy uznać za jedno z największych cyberzagrożeń, zaś podstawową formą ochrony przed nim jest budowanie świadomości użytkowników poprzez rozwój ich kompetencji do wykrywania i unikania niebezpieczeństw.

2. Kampania ransomware.

W ciągu ostatnich lat ewolucja cyberzagrożeń dotyczy nie tylko form ataków, ale również powodów ich prowadzenia. Standardowym celem nadal jest korzyść finansowa uzyskana np. wskutek opłaconego okupu za odszyfrowanie nielegalnie pozyskanych i zaszyfrowanych danych w ramach kampanii ransomware. Jak się okazuje, wiele ofiar decyduje się ostatecznie zapłacić żądaną kwotę, gdyż w porównaniu z potencjalnym kosztem wycieku danych oraz utratą renomy, takie działanie okazuje się uzasadnione. Tymczasem istnieją rozwiązania, które pozwalają wykrywać tego rodzaju zagrożenia i zapobiegać potencjalnemu zainfekowaniu infrastruktury IT przez szkodliwe oprogramowanie.

3. Atak typu man-in-the-middle.

Często, włamanie do danej organizacji stanowi tylko jeden z etapów większej ofensywy skierowanej w zupełnie inną, lecz powiązaną jednostkę. W takim przypadku prowadzony jest rekonesans oraz nasłuch w celu udrożnienia komunikacji np. poprzez skuteczny atak typu Man-in-the-Middle. Zdarza się, że w przypadku takiej formy ataków informacja wymieniana między dwoma punktami ulega modyfikacji w sposób niezauważalny dla użytkowników, ale wpływający na infrastrukturę odbiorcy. W rezultacie to ofiara ataku zostaje ujawniona jako źródło zagrożenia, co może mieć istotny wpływ na funkcjonowanie łańcucha komunikacji. Dlatego w tym przypadku tak ważne z punktu widzenia bezpieczeństwa IT jest uświadomienie użytkowników o charakterze zagrożenia i metodach postępowania, jak ograniczenie wykorzystania zewnętrznych i niezabezpieczonych sieci bezprzewodowych, a także szerokie stosowanie rozmaitych metod szyfrowania ruchu.

Zapewnij skuteczną ochronę systemów informatycznych i przetwarzanych danych w Twojej organizacji. Zbuduj bezpieczną infrastrukturę IT, korzystając z metod i narzędzi ograniczających ryzyko wystąpienia cyberataków. Dowiedz się więcej o usłudze bezpieczeństwa IT

4. Destrukcyjne ataki DDoS.

Niestabilna sytuacja geopolityczna ma znaczący wpływ na krajobraz zagrożeń. Działania wojenne krajów objętych konfliktami obserwowane są nie tylko w świecie rzeczywistym, ale również w cyberprzestrzeni, a to bezpośrednio wpływa na popularność ataków destrukcyjnych. Coraz częściej obserwowanym kierunkiem zagrożeń jest również haktywizm, czyli działanie, które w większości przypadków polega na uniemożliwieniu pracy danej jednostki oraz promowanie w ten sposób wyższego celu społecznego. Zakłócenie pracy środowiska bądź jego całkowite zablokowanie może być osiągane w ramach popularnych ataków takich jak DDoS. Jedną ze stosunkowo prostych, ale skutecznych metod zabezpieczających jest w tym przypadku stworzenie kompleksowego i właściwie opracowanego planu Disaster Recovery bądź zastosowanie specjalistycznych narzędzi skupionych na przeciwdziałaniu tej formie zagrożenia.

5. Zero-day oparte na podatnościach.

Analizując motywy cyberprzestępców nie należy bagatelizować również tzw. script kiddie generujących duże ilości prostych ataków, jak również cyberprzestępców hobbystów, którzy w swoich działaniach powodowanych często ciekawością i chęcią rozwoju sięgają np. po szczególnie niebezpieczne ataki Zero-day, bazujące na podatnościach, które nie zostały jeszcze zlikwidowane przez producentów danego rozwiązania będącego częścią infrastruktury. Ta kategoria cyberprzestępców stanowi szczególne zagrożenie dla mniejszych, lokalnych organizacji, gdyż w ich przypadku dobór wektora ataku jest nieco bardziej losowy i na ogół wynika z osobistych preferencji atakującego.

Podsumowanie

Świadomość różnych technik oraz celów ataków pomaga w zbudowaniu kompleksowego systemu bezpieczeństwa IT, zaś weryfikacja zagrożeń oraz zmieniających się ryzyk świata cyfrowego to obowiązek każdej organizacji, której celem jest utrzymanie wysokiej jakości zabezpieczeń. Bezpieczna infrastruktura informatyczna to taka, która minimalizuje niebezpieczeństwa, z jakimi stykają się jej użytkownicy, należy zatem zadbać o to, aby system bezpieczeństwa chronił przed jak największą liczbą znanych zagrożeń.

Powiązane wpisy

-

Cyberbezpieczeństwo w służbie zdrowia – jak zadbać o ochronę danych na każdej płaszczyźnie?

Od kilku lat bezpieczeństwo cybernetyczne uważane jest za jeden z celów strategicznych jeśli chodzi o zapewnienie ochrony dla kluczowych sektorów (...)

Skontaktuj się z naszym specjalistą